랜섬웨어 예방법_보호나라 제공

랜섬웨어 예방법_보호나라 제공

랜섬웨어 예방법_보호나라 제공

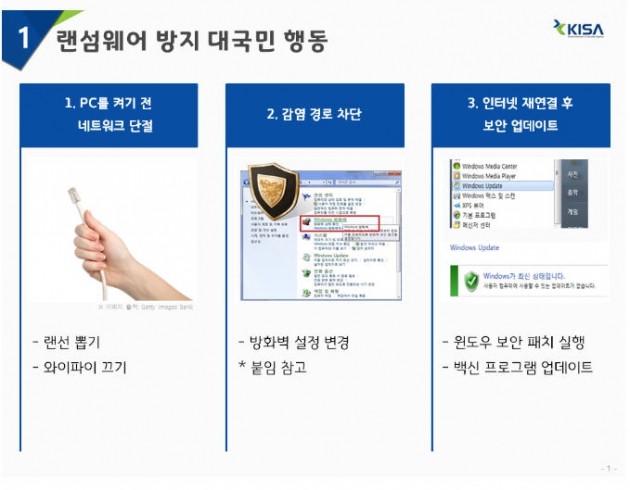

한국인터넷진흥원 보호나라 사이트에서 알려주는 랜섬웨어 예방 행동요령을 알아보자.

보호나라에 따르면 이번에 문제가 되고 있는 랜섬웨어는 윈도우 SMB 취약점을 악용한 WannaCry라는 이름의 랜섬웨어로, 컴퓨터가 감염될 경우 IP 스캔을 통한 추가공격에도 동원돼 빠르게 확산되는 특징을 갖고 있다.

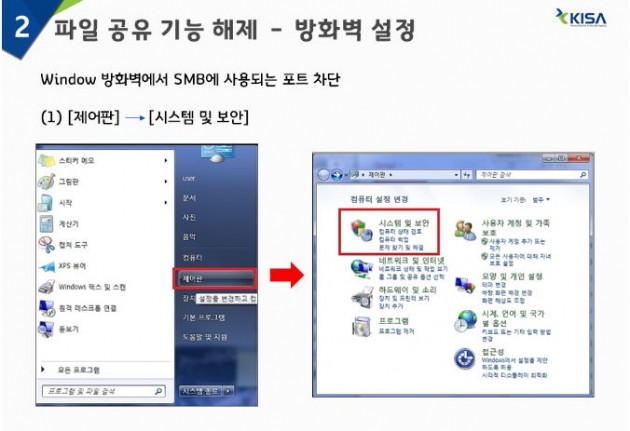

보호나라가 공개한 방지 행동요령에 따르면, 먼저 컴퓨터를 켜기전 네트워크를 끊어야 한다. 컴퓨터에 연결된 랜선을 뽑으면 네트워크가 끊긴다. 이후 방화벽 설정을 바꿔 특정 포트를 차단해야 한다. 랜섬웨어가 유입될 수 있는 경로를 미리 막기 위한 조치다.

먼저 윈도우 제어판에서 방화벽 설정으로 들어간다.

1. 여기서 고급설정을 선택해 새 규칙을 만들어줘야 한다.

2. 고급설정에서 인바운드 규칙 – 새 규칙 – 포트를 차례대로 선택한다.

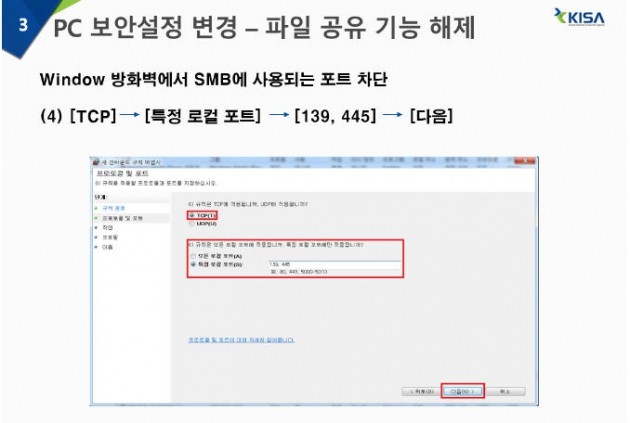

3. 다음 TCP – 특정 로컬 포트를 선택한 다음, ‘139, 445’를 입력한 뒤 다음을 선택한다.

4. 연결 차단을 선택한 뒤 다음 항목에서 도메인 개인 공용을 모두 체크한다. 이후 규칙 이름을 정해주면 포트가 차단된다.

자세한 설정법 등은 보호나라 홈페이지에서 확인할 수 있다.

--홈페이지가 다운되었네요.. 저는 업데이트를 사전에 주기적으로 해서 상관이없지만 그렇지 않은 분들을 위해 알려드립니다.

더불어서 XP는 그냥 별도의 조치 없이 업데이트 하시면 됩니다.

감사합니다.

---아래 내용은 제가 지인들에게 전파한 내용 입니다.

[XP]

□ 개요

o Microsoft社는 Windows의 SMB 프로토콜을 이용한 랜섬웨어 공격이 발생함에 따라 이를 해결하기 위한 긴급 보안 패치

발표 [1]

□ 해당 시스템

o Windows Vista

o Windows 8

o Windows 8 Enterprise

o Windows 8 Enterprise KN

o Windows 8 KN

o Windows 8 Pro

o Windows 8 Pro KN

o Windows Embedded 8 Industry Enterprise

o Windows Embedded 8 Industry Pro

o Windows Embedded 8 Pro

o Windows XP Embedded

o Microsoft Windows Server 2003 Compute Cluster Edition

o Microsoft Windows Server 2003 R2 Datacenter Edition(32비트 x86)

o Microsoft Windows Server 2003 R2 Datacenter x64 Edition

o Microsoft Windows Server 2003 R2 Enterprise Edition(32비트 x86)

o Microsoft Windows Server 2003 R2 Enterprise x64 Edition

o Microsoft Windows Server 2003 R2 Standard Edition(32비트 x86)

o Microsoft Windows Server 2003 R2 Standard x64 Edition

o Microsoft Windows Server 2003, Datacenter Edition(32비트 x86)

o Microsoft Windows Server 2003, Datacenter Edition for Itanium-Based Systems

o Microsoft Windows Server 2003, Datacenter x64 Edition

o Microsoft Windows Server 2003, Enterprise Edition(32비트 x86)

o Microsoft Windows Server 2003, Enterprise Edition for Itanium-based Systems

o Microsoft Windows Server 2003, Enterprise x64 Edition

o Microsoft Windows Server 2003, Standard Edition(32비트 x86)

o Microsoft Windows Server 2003, Standard x64 Edition

o Microsoft Windows Server 2003, Web Edition

o Windows XP Home Edition

o Windows XP Media Center Edition 2004

o Windows XP Media Center Edition 2005

o Windows XP Professional

o Windows XP Professional x64 Edition

o Windows XP Tablet PC Edition

o Windows XP Tablet PC Edition 2005

□ 해결 방안

o (자동 설치) Windows 자동 업데이트를 통한 업데이트 실시

- [제어판] - [자동 업데이트] 실행 후 “자동”으로 설정

o (수동 설치) Windows Update 카탈로그에서 사용 중인 운영체제 버전에 맞는 업데이트 파일 수동 설치 [2]

[그밖의 OS]

□ 개요 권고 유포 버전 업그레이드 및 최신 보안패치 적용 “HKLM:\SYSTEM\ Type DWORD –Value 0 –Force ② set-ItemProperty –Path “HKLM:\SYSTEM\ Type DWORD –Value 0 –Force 재시작 및 기본 포트번호(3389/TCP) 변경 |

'IT 이야기 > Lately Hot Issue' 카테고리의 다른 글

| 알리바바의 비밀병기 ′알리클라우드' 한국 상륙 (0) | 2016.04.20 |

|---|---|

| 티맥스OS, 커널은 FreeBSD 유닉스 (0) | 2016.04.20 |

| “변호사 없는 법률 자문” 인공 지능 이용한 계약서 검토 툴 (0) | 2016.04.20 |

| 오픈스택재단, 새로운 버전 ‘리버티’ 공개...SDN·컨테이너 관리·대규모 구축 지원 (0) | 2015.10.26 |

| ONOS, 리눅스재단 합류 (0) | 2015.10.20 |